Hyper-V Bileşenlerinin Mimarisi

Merhaba,

Daha önce Exchange Server 2007’nin poster’ini paylaşmıştım ve onunla ilgili çok olumlu geri dönüşler almıştım. Bu yazımda sizlerle Hyper-V 2012 ile ilgili posterleri paylaşacağım.

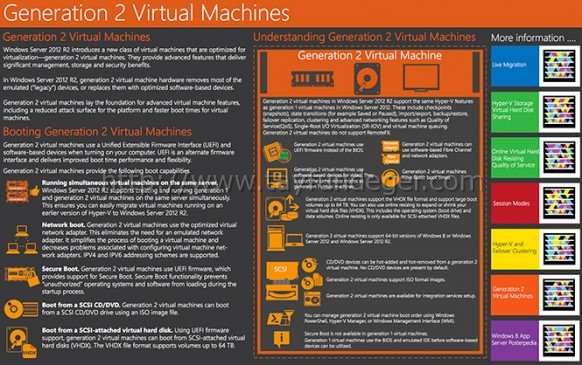

Generation 2 Virtual Machine:

Generation 2 Virtual Machine ile birlikte virtual machine’ler üzerinde bütün fiziksel donanım izleri kaldırıldı. Detaylarını poster’de görebilirsiniz.

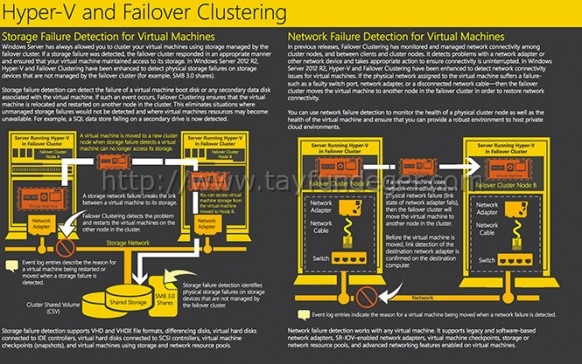

Hyper-V ve Failover Cluster:

Bu poster’de; Hyper-V network ve storage katmanları hem de Failover Clustering nasıl işleyeceğini gösteriyor.

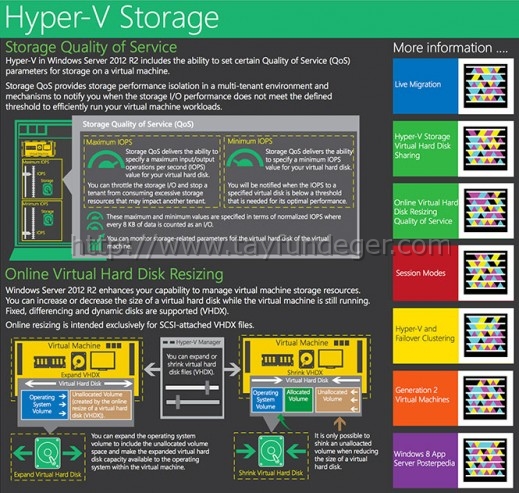

Hyper-V Storage:

Hyper-V Storage poster’inde genel storage işleyişi ve online storage resizing ile ilgili çeşitli bilgiler verilmektedir.

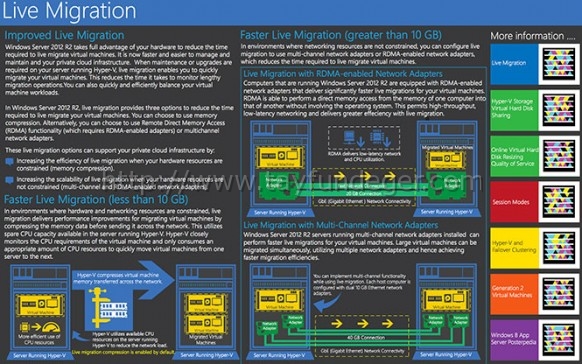

Live Migration:

Windows Server 2012 R2 ile birlikte Live Migration 3 yeni seçenek gelir. Bunlar; memory compression, Remote Direct Memory Access (RDMA) veya multichannel network adapters. Detaylarını poster içerisinde görebilirsiniz.

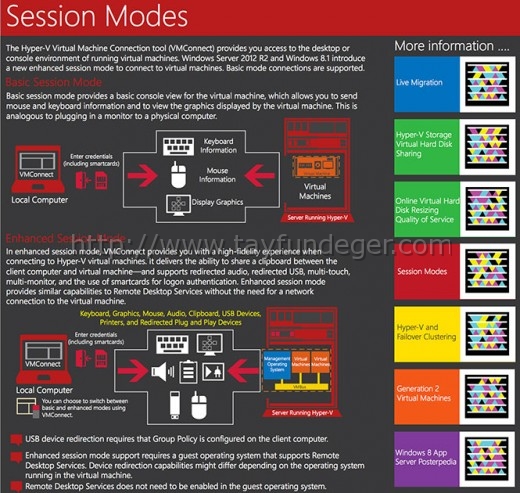

Session Modes:

Hyper-V 2012 R2; Temel ve Gelişmiş olarak 2 session mode’u destekler.

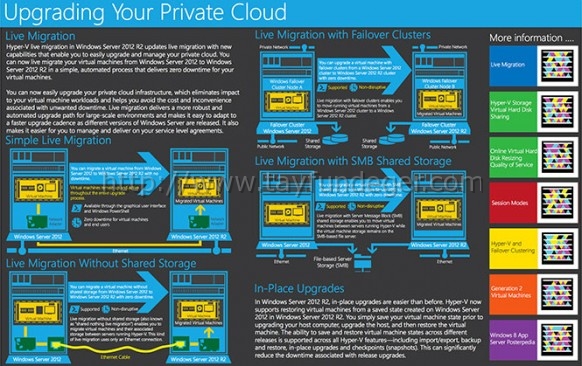

Upgrading Your Private Cloud:

Aşağıdaki poster’de Live migration senaryolarını görebilirsiniz.

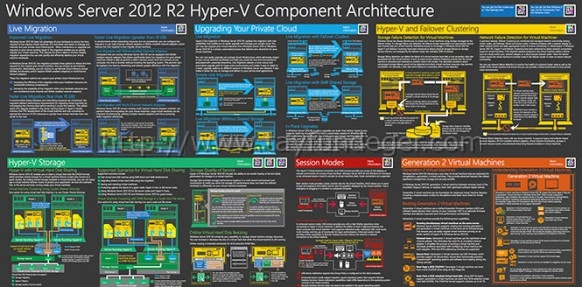

Windows Server 2012 R2 Hyper-V Component Architecture:

Son poster’imizde ise yukarıdaki poster’leri birleştirilmiş şekilde görebilirsiniz. Diğer poster’lere oran ile daha büyüktür.

Umarım faydalı olmuştur.

Teşekkürler.