Virtual Machine Encryption – Bölüm 2

Merhaba,

Virtual Machine Encryption – Bölüm 2 isimli bu yazımda sizlere Virtual Machine Encryption işlemlerinin nasıl yapılacağı konusunda bilgi vereceğim. Bir önceki bölümde yazmış olduğum makaleye aşağıdaki linkten ulaşabilirsiniz.

Virtual Machine Encryption – Bölüm 1

Virtual Machine Encryption yapabilmeniz için öncelikle altyapınızda KMS ‘in olması gerekiyor. KMS’in olması durumunda VM Encryption ‘i sorunsuz bir şekilde kullanabilirsiniz. Virtual Machine Encryption’ın kurulumunu yapmadan önce VM Encryption Best Practices hakkında bilgi vereceğim.

Virtual Machine Encryption – Bölüm 2

VM Encryption ‘i kullanmadan önce aşağıda sıralayacağı maddelere dikkat etmeniz gerekiyor.

- vCenter Server virtual machine’ini asla şifrelemeyin.

- Şifreleme yaptığımız virtual machine’in VMX ve VMDK dosyalarında düzenleme yapmayın. Çünkü bu dosyalarda şifreleme paketleri bulunur. Bundan dolayı eğer bu dosyalarda düzenleme yaparsanız virtual machine’i komple kaybedebilirsiniz.

- KMS’de bulunan key provider name bir sebepten dolayı değişirse virtual machine’leri power on duruma getiremezsiniz. Böyle bir durumda önceki isim ile key provider ismini değiştirmeniz gerekir.

Ayrıca VM Encryption‘i aktif duruma getirdiğinizde aşağıdaki sıralayacağım özelliklerden/maddelerden faydalanamazsınız.

- vSphere Fault Tolerance desteklenmez.

- Clone bazı durumlarda desteklenmez. Normal bir virtual machine’in clone’unu alabilir ve almış olduğunuz clone’ın şifrelemesini kaldırabilirsiniz. Ancak linked clone kullanıyorsanız bağlı bulunduğu clone’un şifresini çözemez veya şifreleme methodunu değiştiremezsiniz.

- vSphere ESXi Dump Collector

- Content Library

- Her yedeklenme yöntemi desteklenmez. En kritik nokta burası aslında. Virtual disk yedeklemesi için VMware vSphere Storage API – Data Protection (VADP) kullanan tüm yedekleme çözümleri desteklenmez.

- VADP SAN yedekleme çözümleri desteklenmemektedir.

- VMware Workstation gibi diğer VMware ürünlerinde şifreleme için vSphere Virtual Machine Encryption kullanamazsınız.

- Şifreli bir sanal makineden bir seri bağlantı noktasına veya paralel bağlantı noktasına çıktı gönderemezsiniz.

- RDM (Raw Device Mapping).

- Multi-writer veya shared disks (MSCS, WSFC, veya Oracle RAC).

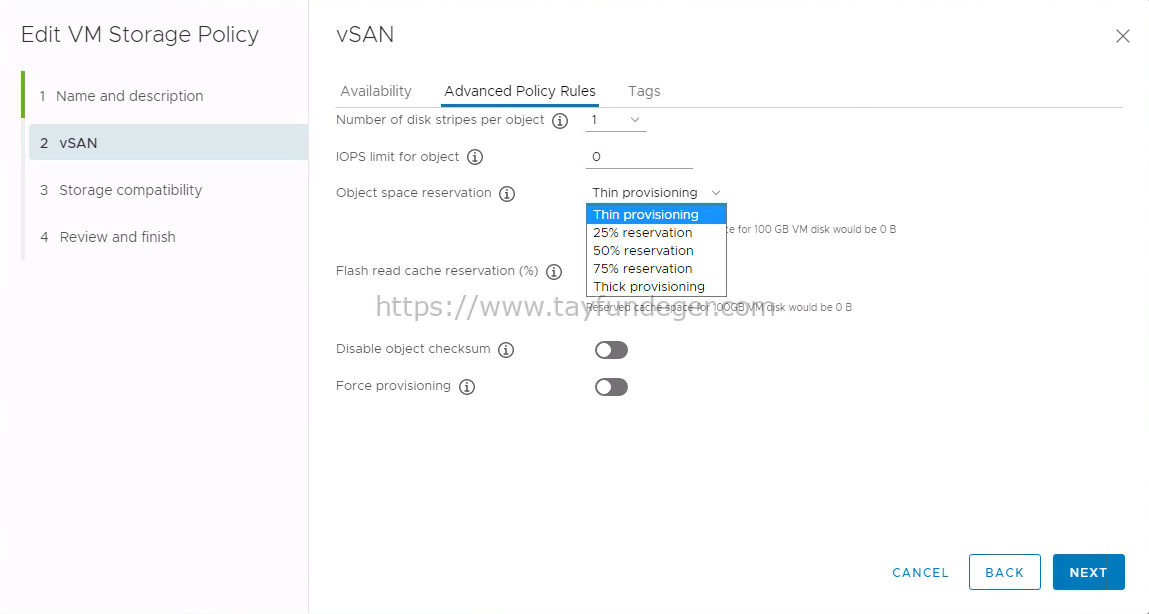

VM Encryption‘i aktif duruma getirdiğinizde VMDK şifreleneceği için aklınıza şu soru gelebilir. Thin dosyaları sürekli genişleyen dosyalar ve bundan dolayı şifreleme işlemi yapılabiliyor mu? Evet Thin veya Thick disk kullanmanız VM Encryption’i kullanmanıza engel değil. Her virtual machine için encyrption işlemini manuel olarak yapmanız gerekmektedir. Eğer bu işlemi otomatik hale getirmek istiyorsanız bunun için github’da bunun powercli modüllerine ihtiyacınız olacaktır. API’ler aracılığı ile yapabileceğinizide ayrıca belirtmek isterim. vSphere 6.5, FIPS 140-2 onaylı değildir ancak vSphere 6.7 , FIPS-140-2 onaylıdır. Buna dikkat etmeniz gerekir.

Aşağıdaki script ile Encrypt edilen virtual machine’lerin listesini çekebilirsiniz.

#List all VM’s

Get-VM |Select Name,Encrypted,KMSserver

#List only encrypted VM’s

Get-VM |Where-Object {$_.Encrypted -eq $True} | Select Name,Encrypted,KMSserver

#Export to Csv

Get-VM |Where-Object {$_.Encrypted -eq $True} | Select Name,Encrypted,KMSserver |Export-Csv Encrypted.csv -NoTypeInformation

Son olarak VM Encryption işleminde vCenter Server ve KMS arasında bir ilişki sağlandığı için, vSphere HA tamamen support edilir. Yani KMS ile vCenter Server arasında bir güven ilişkisi bulunur. Bundan dolayı vCenter Server’a dahil olarak tüm ESXi host’larda VM Encryption işlemini gerçekleştirebilirsiniz. vSphere HA ile tam uyumlu çalışır. Ortamınızda Cross vCenter var ise VM Encryption desteklenmez. Ancak ilerleyen sürümlerde bunun support edileceğini düşünüyorum.

Ben burada VM Encryption için Hytrust ürününü kullanacağım. Açıkcası appliance olduğu için hem kurulumu hemde konfigurasyonu oldukça basit bundan dolayı Hytrust’ı tercih ettim.

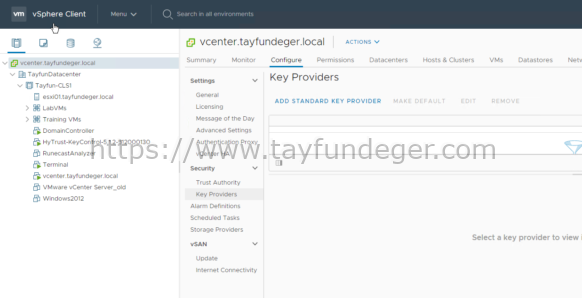

İlk olarak vCenter Server’i seçiyoruz ve Configure bölümüne giriş yapıyoruz. Ardından Security altında yer alan Key Providers bölümüne giriş yapıyoruz. Burada Add Standard Key Provider butonuna basıyoruz.

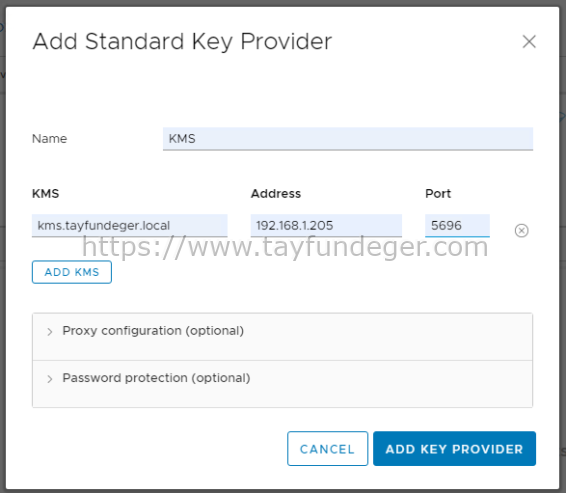

Makalemin başındada belirtmiştim. Ben burada Hytrust ürününü kullanıyorum ve bunun erişim bilgilerini buraya tanımlıyorum. Optional yazan bölümleri doldurmanıza gerek bulunmuyor. Add Key Provider butonuna basıyoruz.

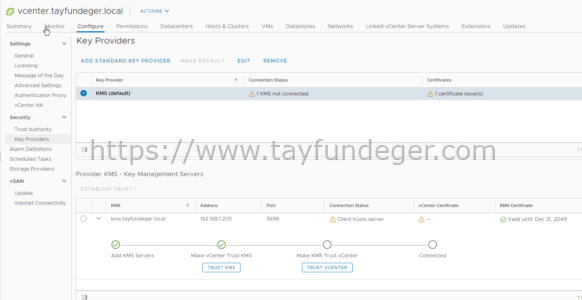

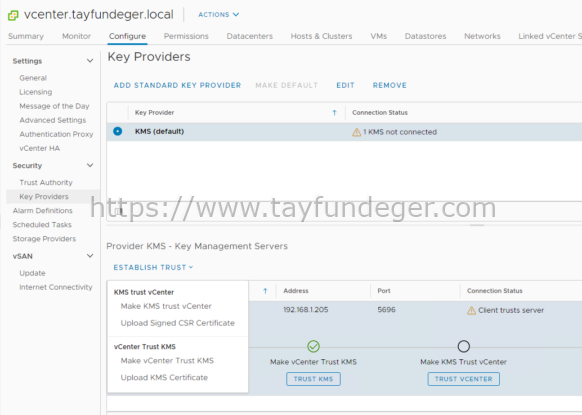

KMS’in bilgilerini girdikten sonra KMS not connected uyarısı çıkacaktır. Gerekli sertifika işlemlerini tamamlamadığımız için böyle bir uyarı almaktayız. Şimdi burada vCenter Server ve KMS arasında bir sertifika işlemi bulunuyor. Bu sertifika üzerinden güven ilişkisi kurulacaktır.

Trust vCenter butonuna basıyoruz.

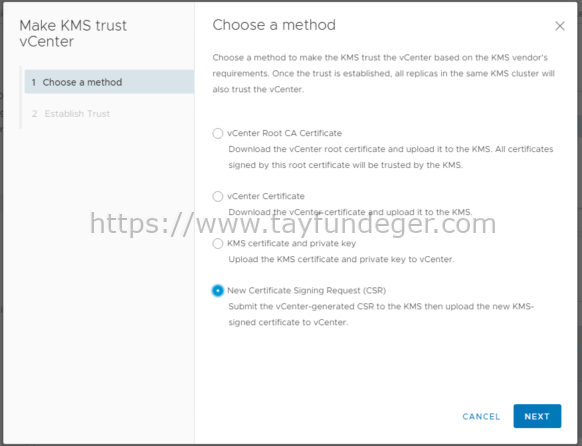

KMS ile vCenter Server arasındaki ilişkiyi birden fazla yöntem ile sağlayabilirsiniz. Ben burada Yeni bir CSR oluşturacağım ve bunu KMS olarak kullandığım Hytrust’a ekleyeceğim. New Certificate Signing Request (CSR) butonuna basıyorum ve Next ile devam ediyorum.

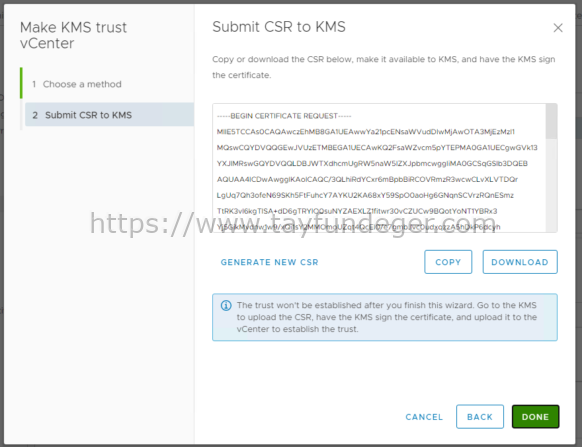

Karşıma sertifikanın içeriği geliyor. Burada Download butonuna basıyorum ve CSR’i download ediyorum.

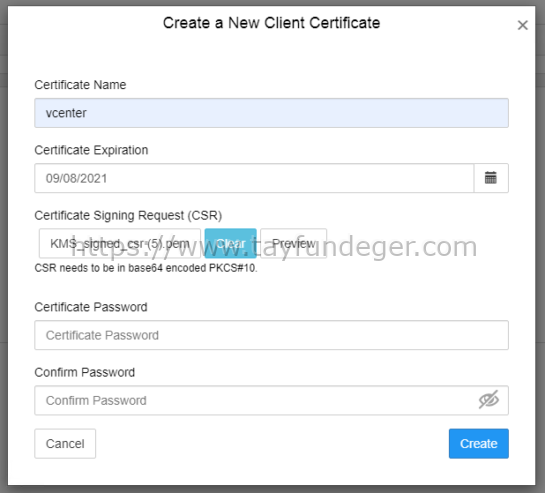

Hytrust üzerinde yeni bir client certificate oluşturuyorum. Burada daha önce oluşturduğum ve download ettiğim CSR dosyasını ekliyorum. Oldukça basit bir işlem zaten. Herhangi bir şifre belirtmiyorum. Create butonuna basıyorum.

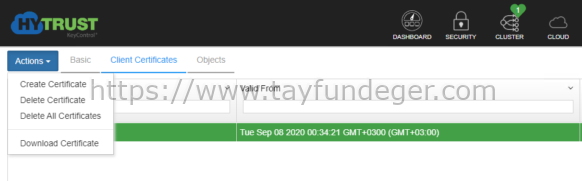

Client Certificate ‘i başarılı bir şekilde oluşturduk. Şimdi bu oluşturduğumuz sertifikayı download edip tekrar vCenter Server ile KMS arasındaki ilişkiyi sağlamak için vCenter Server’a eklememiz gerekiyor. Bunun için Download Certificate butonuna basıyoruz.

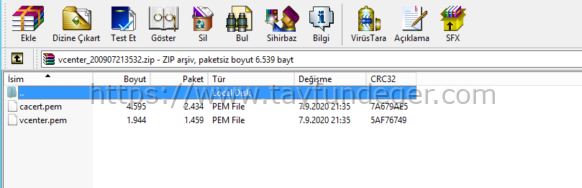

İndirmiş olduğumuz sertifika dosyasını Winrar ile açtığımızda karşımıza 2 adet pem uzantılı dosya çıkıyor. Biz burada vcenter.pem isimli dosyayı kullanacağız.

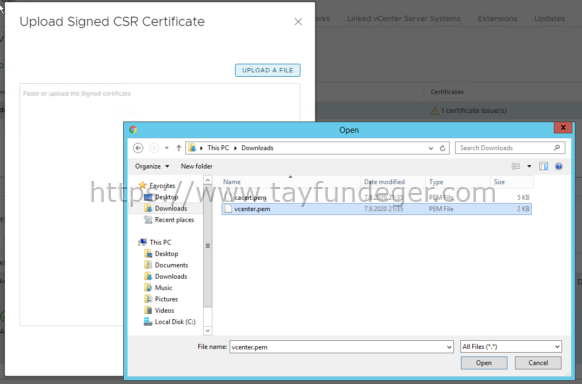

Hytrust üzerinden indirmiş olduğumuz dosyayı yüklemek için, Establish Trust butonuna basıyoruz ve buradan Upload Signed CSR Certificate butonuna basıyoruz.

Burada Upload File butonuna basıyoruz ve Hytrust üzerinden indirmiş olduğumuz rar paketini açıp, vcenter.pem isimli dosyayı upload ediyoruz.

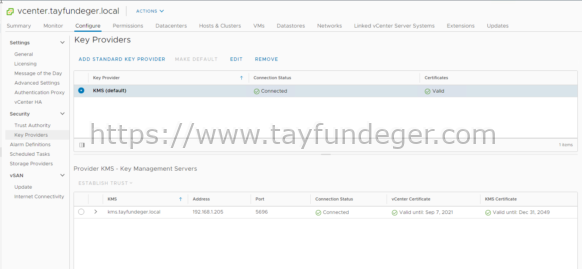

Tüm işlemleri başarılı bir şekilde tamamladığımızda yukarıdaki gibi bir ekran ile karşılaşacaksınız. Gördüğünüz gibi KMS Connected duruma geldi. Bu aşamadan sonra artık VM Encryption’i aktif hale getirebiliriz. Bu işlemlere bir sonraki bölümde devam edeceğim.

Umarım faydalı olmuştur.

İyi çalışmalar.

Eline sağlık Tayfun hocam. 3 bölümü heyecanla bekliyoruz.

Keşke Hytrust Hakkında fiyat link nasıl alınır şeklinde bilgi verseydiniz.

tüm forumlar KMS istiyor ama kimse KMS nedir ? nasıl alınır sadece dünyada 1 yer mi satıyor ? insanlara bilgi verirken eksik verirseniz zaman kaybına neden olur ?

Hytrust diyorsunuz ama Hytrust hangi ürünü ? link paylaşım yok.