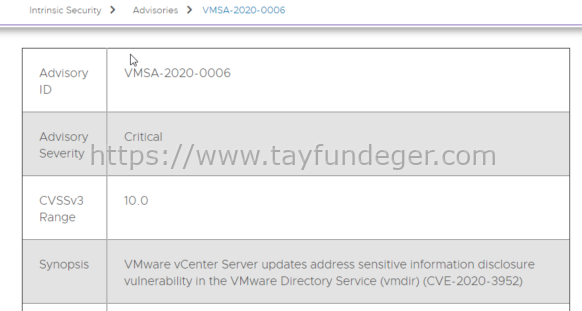

VMSA-2020-0006 – Önemli

Merhaba,

VMware tarafından yayınlanmış olan önemli bir güvenlik açığını sizler ile paylaşmak istiyorum. 9 Nisan 2020’de VMSA-2020-0006 yayınlandı.

Bu belgede, CVE-2020-3952 tarafından tanımlanan kritik önem derecesine güvenlik açığı belirtilmektedir. Advisory’da belirtildiği gibi, 6.7u3f’den önceki vCenter Server 6.7 (embedded veya external PSC), 6.0 veya 6.5 gibi önceki bir sürümden upgrade edilmiş ise, CVE-2020-3952’den etkilenir. Yeni bir vCenter Server 6.7 kurulumları (embedded veya external PSC) etkilenmez.

Belirli koşullar altında , embedded veya external Platform Services Controller‘in (PSC) bir parçası olarak VMware vCenter Server ile birlikte gelen vmdir yani VMware Directory Service doğru şekilde çalışmadığı belirtiliyor. VMware, bu sorunun önem derecesini, maksimum CVSSv3 temel puanı 10.0 olan Kritik önem aralığı içinde değerlendirmiştir. Eğer networkte vmdir’a erişimi olan bir kullanıcı var ise, vmdir’e bağlı directory servisleri üzerindeki bilgileri alabilir ve bunları kullanabilir.

Eğer bu hizmetten etkileniyorsanız aşağıda belirteceğim log dosyalarında ACL MODE: Legacy log’unu göreceksiniz.

Virtual Appliance Log: /var/log/vmware/vmdird/vmdird-syslog.log

Windows vCenter Log: %ALLUSERSPROFILE%\VMWare\vCenterServer\logs\vmdird\vmdir.log

2020-04-06T17:50:41.859003+00:00 info vmdird t@139910871058176: Domain Functional Level (1)

2020-04-06T17:50:41.859668+00:00 info vmdird t@139910871058176: VmDirKrbInit, REALM (VSPHERE.LOCAL)

2020-04-06T17:50:41.860526+00:00 info vmdird t@139910871058176: ACL MODE: Legacy

2020-04-06T17:50:41.864522+00:00 info vmdird t@139910871058176: VmDirBindServer() end-point type (ncalrpc), end-point name (vmdirsvc) VmDirRpcServerUseProtSeq() succeeded.

Bu güvenlik açığı düzeltmek için vCenter Server 6.7u3f veya 7.0 versiyonuna geçiş yapmanız gerekiyor.

vCenter Server 6.7u3f öncesi vCenter Server 6.7 (embedded veya External PSC), 6.0 veya 6.5 gibi önceki bir sürümden upgrade edilmiş ise, CVE-2020-3952’den etkilenir. Eğer siz yeni bir vCenter Server 6.7 kurduysanız bu güvenlik açığından etkilenmezsiniz. Bu güvenlik açığı sadece vCenter Server 6.7 için bildirilmiştir. vCenter Server 6.5 ve vCenter Server 6.0 versiyonuna sahipseniz bu güvenlik açığından etkilenmezsiniz.

Response Matrix:

| Product | Version | Running On | CVE Identifier | CVSSV3 | Severity | Fixed Version | Workarounds | Additional Documentation |

| vCenter Server | 7.0 | Any | CVE-2020-3952 | N/A | N/A | Unaffected | N/A | N/A |

| vCenter Server | 6.7 | Virtual Appliance | CVE-2020-3952 | 10.0 | Critical | 6.7u3f | None | KB78543 |

| vCenter Server | 6.7 | Windows | CVE-2020-3952 | 10.0 | Critical | 6.7u3f | None | KB78543 |

| vCenter Server | 6.5 | Any | CVE-2020-3952 | N/A | N/A | Unaffected | N/A | N/A |

Fixed Version(s) and Release Notes:

vCenter Server 6.7u3f:

https://my.vmware.com/web/vmware/details?productId=742&rPId=44888&downloadGroup=VC67U3F

Additional Documentation:

https://kb.vmware.com/s/article/78543

Mitre CVE Dictionary Links:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-3952

FIRST CVSSv3 Calculator:

https://www.first.org/cvss/calculator/3.0#CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

Umarım faydalı olmuştur.

İyi çalışmalar.