URL Filtering Çözümü Olarak Forefront TMG Ürününün İncelenmesi

Proxy çözümü olarak ISA 2006’yı kullanıyorsanız ISA 2010’a upgrade ettiğinizde çok güçlü bir URL Filtering ürününe de sahip olacaksınız. Ya da yeni bir URL Filtering çözümü arayışınız varsa TMG’yi mutlaka denemelisiniz.

TMG, geleneksel tüm firewall’lardaki kural dizilimlerinin ve yetkilendirmelerinin bir benzerini sunduğu yönetim ekranında, Active Directory ile de tam uyumluluk sağlayarak, URL Filtering’in yapılandırılmasını ve yönetimini oldukça kolay kılıyor.

URL Filtering ürünü tercihinde maliyet ve kolay kullanım önemli bir ölçü olduğu gibi, ürünün veri tabanındaki adres sayısı da önemli bir ölçüdür. TMG, bu konuda oldukça iddialı.

TMG, internet erişimlerinde, filtreleme politikaları sağlayan güvenlik ürünlerine takılmaksızın internete erişim sağlayan pek çok SSL tunnel programlarını ve tool’larını da, HTTPS Inspection fonksiyonu sayesinde işe yaramaz hale getirmektedir.

Hem yapmanız gereken temel bir takım düzenlemeleri sizlere aktarmak hem de URL Filtering kullanımının esnekliğini sizlere göstermek için örnek bir yapılandırmayla incelemelerimize başlayalım.

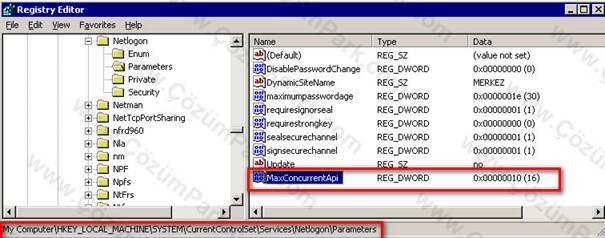

Öncelikle, TMG sunucunuzda, registry ayarlarına giderek aşağıdaki düzenlemeyi yapmalısınız.

Bir DWORD değeri oluşturulmalı ve değeri 10 olarak atanmalıdır. (http://support.microsoft.com/kb/326040)

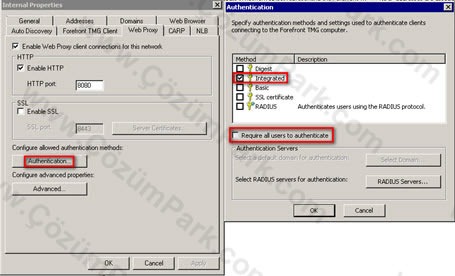

Sonrasında, User Authentication tanımlamasını, Internal Properties sayfasından Web Proxy sekmesine giderek Require all users to authenticate seçeneğini disable bırakacak şekilde yapılandırmalısınız.

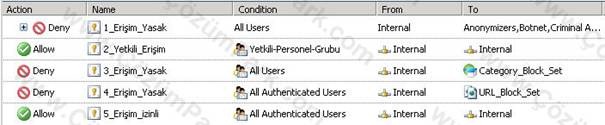

Şimdi de URL Filtering tanımı yapacağımız Web Policy ekranına geçelim.

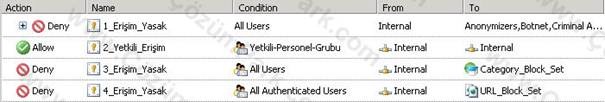

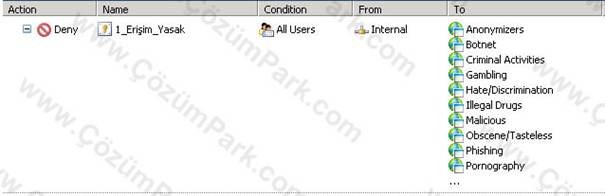

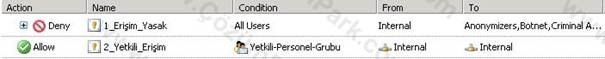

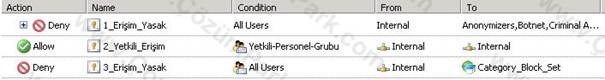

Burada, varsayılan ayarlarla yapınıza uygun bir kurulum gerçekleştirdiğinizde, TMG’nin, kategorizasyonu çok isabetli seçilmiş bir tane Deny kuralı ile karşılaşırız. Bu kural sayesinde pek çok zararlı siteye erişim yasaklanmaktadır. İsmini 1_Erişim_Yasak olarak değiştirelim ve bu kural için Users sekmesinde tanımlanacak kullanıcılar olarak All Users ‘ı seçelim.

Bu kuralın hemen altında, ismini 2_Yetkili_Erişim diyeceğimiz ikinci bir kural oluşturmalı ve Users sekmesinde sadece izinli personel seçilerek full erişim tanımlanmalıdır.(Yöneticiler, IT sorumluları)

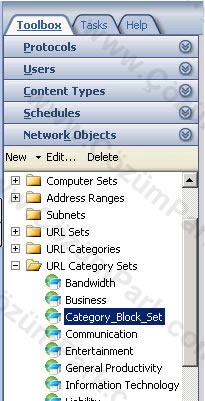

Üçüncü kuralla devam edlim. İsmi 3_Erişim_Yasak olsun. Bu kuralı tanımlamadan önce, kuralda kullanılmak üzere yeni bir Category Set oluşturalım ve ismini Category_Block_Set olarak belirleyelim.

Category_Block_Set isimli bu kategori grubuna, birinci kuralda yasaklanan kategorilere ek olarak Games, Streaming Media… kategorilerini de ekleyelim. Sıra,3_Erişim_Yasak isimli üçüncü kuralımızı tanımlamaya geldi. Bu kuralda Users sekmesinde tanımlanacak kullanıcılar olarak All Users ‘ı, To tabında da Category_Block_Set ‘i seçelim.

Dördüncü bir kural daha oluşturalım ve adı 4_Erişim_Yasak olsun. Burada da TMG’nin erişime izin verdiği, oysaki erişilmemesini düşündüğünüz siteler için geçerli olacak bir kuralı tanımlamış olalım.

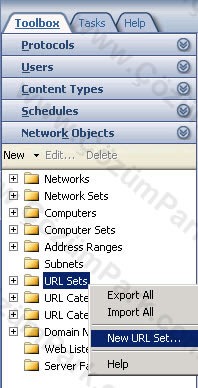

Bunun için yeni bir URL Set oluşturacağız. İsmi URL_Block_Set olsun ve içerisine de erişilmemesi düşünülen siteleri yazacağız. (Kim bilir belki www.destekyeri.com ‘a erişimi yasaklamak istersiniz.)

<!–[if !supportLineBreakNewLine]–>

<!–[endif]–>

Yeri gelmişken hemen belirtelim, tanımlayacak olduğunuz herhangi deny ya da permit kuralının, To kısmını hem Category Set’ler hem de URL Set’ler oluşturmamalı. Category Set’ler için bir kural, URL Set’ler için de ayrı bir kural oluşturmalısınız. Tavsiye edilen budur.

4_Erişim_Yasak isimli bu kuralda, Users sekmesinde tanımlanacak kullanıcılar olarak All Users ‘ı, To tabında da URL_Block_Set ‘i seçelim.

Beşinci bir kural daha oluşturalım ve adı 5_Erişim_izinli olsun. Bu kuralda da istenilen erişimler tanımlanabilir.

Require all users to authenticate seçeneğini disable bırakacak şekilde yapılandırmalısınız demiştim. Authentication desteği olmayıp, sürekli anonymouse hesabıyla internet erişimi gerçekleştirmek isteyen uygulamalara ya da sayfalara erişim için, özel bir rule tanımı yapabilirsiniz ve bu rule’da Users sekmesinde izin vereceğiniz user’lar listesine All Users ‘ı eklersiniz. Sorununuz kalmaz.

TMG’nin vekâletiyle erişimi gerçekleştirilen adreslerin kayıt altına alınması, bu erişimlerin anlık izlenebilirliği ve erişimler neticesinde karşılaşabileceğimiz virüs vakalarına karşı TMG’nin Malware Inspection özelliğini inceleyeceğiz.

Yakın bir zamana kadar, internet erişim yetkilendirmeleri sağlayan uygulamalar kullanılarak, internet erişimlerinin güvenli ve performanslı olması sağlanmaya çalışılmaktaydı. Oysa şimdi tüm internet erişimlerinin kayıt altına alınması gibi üçüncü bir vazife daha sahiplenilmeyi bekliyor.

İnternete erişim gerçekleştirecek makinelerin trafiğini yönetirken, bize ulaşan talepleri karşılamak ve uygulayacağımız politikaların işlevini sağlamak için, loglamanın ne kadar önemli bir işlem olduğu hepimizce aşikârdır. Bu süreci yönettimiz pek çok zaman, ihtiyacımız olanın uzunca bir sürenin erişim listesine sahip olmaktan ziyade, anlık trafiğe hakim olabilmek ve hızlı filtrelemeler tanımlayabilmek olduğunu görürüz.

TMG bu konuda oldukça güzel bir çözüm sunmaktadır.

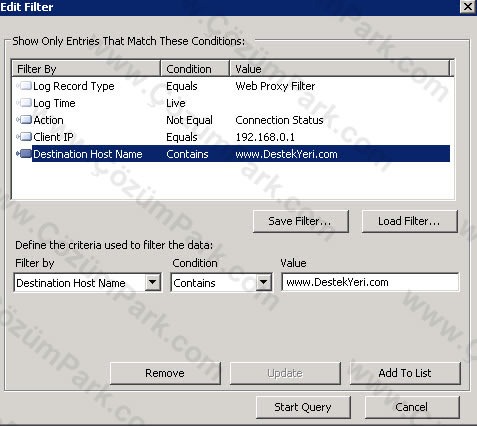

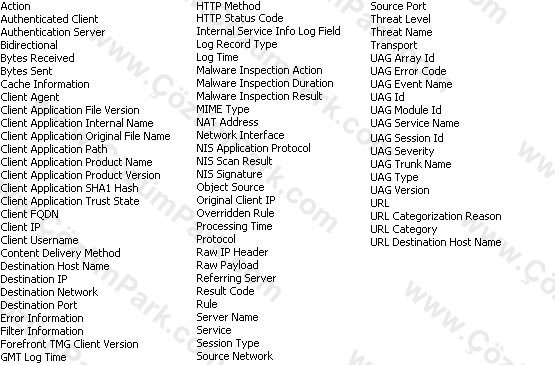

İnternet trafiğinde akan bilgilerden hangilerinin loglanmasını istiyorsanız yine o bilgileri anlık trafik izleme ekranında görebilirsiniz.

Loglanmasını istediğiniz bilgileri etkinleştirmelisiniz..

Yönetim ekranında Logs & Report başlığı altında görülen ekranda, anlık trafik izlenmekte ve pek çok filtreleme kriteri ile size yardımcı olmaktadır.

Daha pek çok çeşit filtreyi uygulayabilirsiniz. Uygulanabilecek filtre seçenekleri listesi aşağıdadır.

Yazdığınız filtrelerin sonuçlarını oldukça güzel bir şekilde karşınızda bulacaksınız.

<!–[if !supportLineBreakNewLine]–>

<!–[endif]–>

Tüm bu trafiğin kayıt altına alınmasında Microsoft’un tavsiye ettiği çözüm önerisi SQL Server’ın kullanılmasıdır. Kayıt altına alınacak trafik bilgisi çok fazla detay içerdiğinden kayıtların tutulacağı alan da büyük olmalıdır. Bu durum ilk etapta canınızı sıkabilir ama fazla alan kullanımını gidermenin en kolay yolu, SQL üzerinde tanımlanacak query’ler ile schedule silme işlemdir.

Bu konuda, TMG Kullanımında Yaşanan Sorunlar ve Çözümleri isimli makalemi inceleyeblirsiniz.

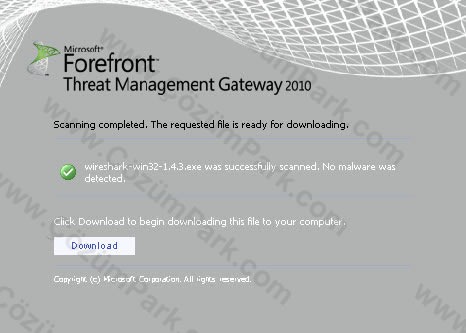

Gelelim virüslere karşı TMG korumasını incelemeye.

İnternet erişimi gerçekleştirilen sitelerde ya da download edilen dosyalarda bulunan virüslerin makinelerimize bulaşmasına karşı TMG koruması oldukça başarılı.

TMG, henüz kurulum aşamasında default olarak oluşturduğu kategorizasyonu çok isabetli seçilmiş bir Deny kuralı sayesinde, virüs içeren sitelerle makinelerimiz arasında perde oluyor. Bu deny kuralının To kısmını oluşturan kategorilerin isimlerine bakarsanız Malicious, Botnet ve Anonymizers’ı göreceksiniz. Güçlü bir URL veritabanına sahip olan TMG, virüs içerikli sitelerin kategorizasyonunu isabetli bir şekilde gerçekleştirdiğinden, farkında olmadan virüs içerikli bir siteye erişmeye çalıştığınızda, ilgili kural sayesinde erişiminize engel olacak ve sistemlerinizi virüslerden koruyacaktır.

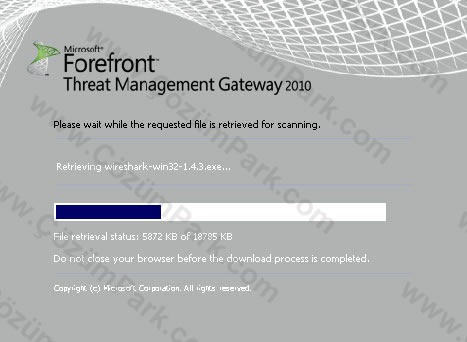

TMG’nin download edilen dosyalara karşı da virüs koruması çok başarılı. TMG, download edilmek istenen dosyayı kendi üzerinde belirttiğiniz bir alana download etmeye başlatıyor, virüs taramasından geçiriyor ve sonrasında da dosya içeriği temizse size teslim ediyor.

Örneğin wireshark’ı download edelim ve TMG’nin karşımıza çıkardığı ekrana bakalım:

Görüldüğü gibi TMG kontrolu ele almış durumda. Dosya yukarıdaki ekranda belirttiğimiz alana download edilecek ve tarama sonrasında virüs bulunmazsa bize teslim edilmek üzere Download butonuna basmamız beklenecek.

İnternet erişimlerini kontrol altında tutabilmek için, işlevi, ister bloklamak(deny) isterse de izin(permit) vermek olsun, tüm web erişim kurallarında, illa ki kaynak, hedef, kullanıcılar ve tabi ki protokol tanımları yapılmak zorundadır. Bu tanımlardan birini diğerinden önemli görmek mümkün değildir; fakat sizi hedeflediğiniz işlevin yerine gelmemesi noktasında en çok sıkıntıya sokan ve uğraştıran tanım, hedef bilgisinin oluşturulduğu aşamadır. Hedef tanımlarında size bahsedeceğim yöntemleri uygularsanız sorununuz kalmayacaktır.

<!–[if !supportLineBreakNewLine]–>

<!–[endif]–>

Şöylece malum olmalı ki; herhangi bir deny ya da permit kuralında, To kısmında, hem Category Set’ler hem de URL Set’ler bir arada bulunmamalı. Category Set’ler için bir kural, URL Set’ler için de ayrı bir kural oluşturmalısınız. Tavsiye edilen de budur.

<!–[if !supportLineBreakNewLine]–>

<!–[endif]–>

Oluşturacağınız URL Set’ler için örnekler vererek yolculuğumuza devam edelim.

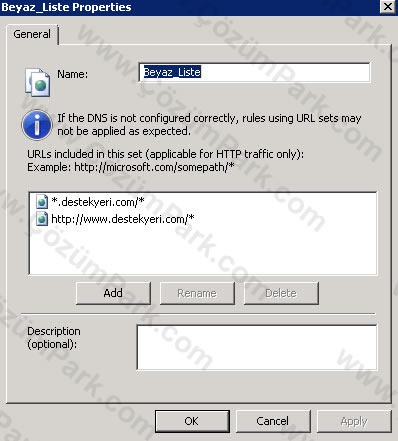

Kullanıcılarımızın erişmesinde sakınca görmediğimiz adresler için bir beyaz liste hazırlamak istemiş olalım. Bunun için yeni bir URL Set oluşturarak konfigürasyona başlayalım.

Listemizi oluşturacak adreslerden bir tanesi www.destekyeri.com olsun.

Bu adrese erişimin hiç bir şekilde kısıtlanmaması için tanımı *.destekyeri.com/* şeklinde yapmalıyız.

Bu şekilde yapılan bir tanımlama % 99 sorunsuz çalışmanıza olanak sağlayacaktır. % 99 dedim çünkü -örneğimiz üzerinden devam edecek olursak- bir süre sonra size gelen bir şikâyetin konusunu http://www.destekyeri.com/guvenlik.gbt adresine erişimde problem yaşandığı bilgisi oluşturabilir.

İşte bu durum canınızı sıkmasın; bu durumu, TMG’nin tanımlayacağınız bir adrese daha ihtiyacı var şeklinde yorumlamalısınız. Bu tanımı da http://www.destekyeri.com/* şeklinde oluşturmalısınız.

Dediğim gibi, tanımlayacağınız adreslerin % 99’u için *.destekyeri.com/* şeklinde bir tanım yeterli olacaktır. Sorun yaşadığınız durumlarda da http://www.destekyeri.com/* şeklinde bir tanım daha ekleyerek sorununuzu çözebilirsiniz. Erişimle ilgili bir daha da şikayet gelmeyecektir.

<!–[if !supportLineBreakNewLine]–>

<!–[endif]–>

İkinci bir örnekle devam edelim. Listemize, sertifika yüklü ve https üzerinden yayınlanmış bir siteyi eklemek isteyelim. Adresimiz https://webmail.Semerkand.com.tr olsun. Beyaz_Liste’ye *.webmail.Semerkand.com.tr/* yazdığınızda hedefinize ulaşamamış olursunuz. Bu durum, sertifikalı sitelere özeldir ve çözüm için iki farklı adres yazma alternatifiniz bulunmaktadır. Alternatifleriniz, webmail.Semerkand.com.tr:443 ya da https://webmail.Semerkand.com.tr şeklindedir.

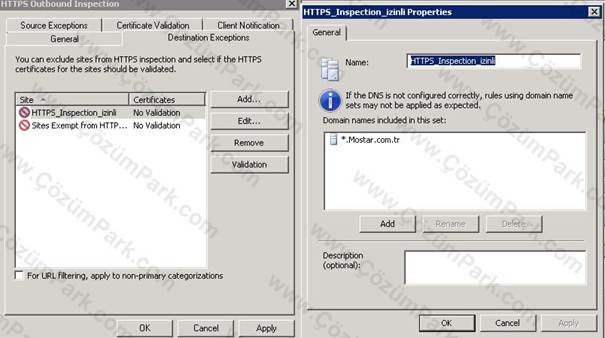

Yine sertifika yüklü ve https üzerinden yayınlanmış siteler, TMG ile gelen HTTPS Inspection özelliği sayesinde bloklanabilirler. Bu durumda da bloklanan adresler içerisinden erişimine izin verilecekleri HTTPS Inspection penceresinde Destination Exception alanına eklemelisiniz. Ayrıca bu adresler bir de Beyaz_Liste’ye eklenmek zorundadırlar.

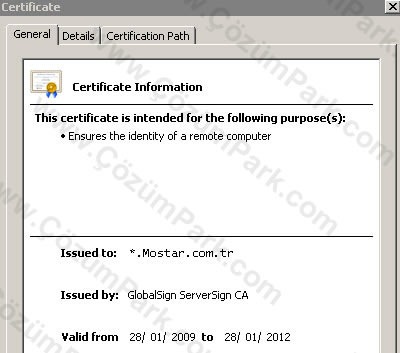

Örneğimiz https://www.Mostar.com.tr olsun ve bu adrese yapılmak istenen erişimler, HTTPS Inspection’a takılmış ve adresin sertifikası da aşağıdaki şekildeki gibi olsun.

Bu adres için, Exception eklerken, dikkat edilmesi gereken husus, TMG’nin, browse edilen FQDN den ziyade, web server sertifikasının “Issued To” alanına baktığını bilmektir.

HTTPS Inspection penceresinde, Exception alanında tanımlanması gereken adres *.mostar.com.tr şeklinde olacaktır. İlgili satırın sonunda ‘/’ ya da ‘*’ bulunmamalıdır.

Bu tanımı yapmak için de bir Domain Name Set oluşturulup ilgili tanımlar bu set içerisine yazılmalıdır.

Bu şekilde ilgili erişim yine gerçekleşmeyecektir. Beyaz_Liste’ye https://www.Mostar.com.tr adresi için tanımlama yapılmalıdır. Bu tanımlama da ya https://www.Mostar.com.tr/* ya da www.Mostar.com.tr:443 şeklinde olmalıdır.

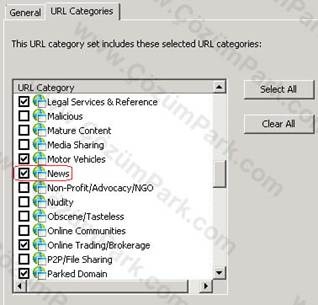

Sıra geldi kategori bazlı filtrelemeler tanımladığınız halde yetkilendirmelerin tutarlı çalışmadığı durumlarda yapmanız gereken tanımlamalara. Bu konuyu ya örnekler üzerinden inceleyelim.

Kural diziliminde, üst tarafta bloklanan hedefler kategorisinde Streaming Media kategorisi tanımlanmış olsun. Bu kuralın altında ki başka bir kuralda da, erişim sağlanabilecek hedefler kategorisinde de News kategorisi tanımlamış olsun.

Bu şekilde, üstteki kuraldan dolayı bir video paylaşım sitesi erişimi bloklanırken, alttaki kural sebebiyle de haber sitesilerine erişimler sağlanıyor olmalıdır. Ancak sorun şu ki, haber sitelerinin hemen hemen hepsi binlerce video içermekte ve bu durumda TMG’den beklentiniz haber siteleri açılsın fakat sitede bulunan videolar izlenemesin olmaktadır. Bu durumda da çözüm için izin kuralının üstüne bir deny kuralı daha ekleyerek, Content Types sekmesini aşağıdaki şekilde gösterildiği gibi düzenlemelisiniz.

Bu kural sizi hedefinize yaklaştıracaktır. Ama yine de bazı haber sitelerinin videolarına erişimi bloklamak için manuel tanımlar yapmanız gerekmektedir. Örneğin www.haberturk.com için http://video.haberturk.com/* adresini yasaklı erişimler adresine eklemelisiniz. Ya da www.sabah.com.tr adresi için http://www.sabah.com.tr/multimedya/video/* adresini yine aynı yasaklı URL listesine eklemelisiniz. Bu adreslerin tespiti için de TMG’nin güçlü loglama fonksiyonunu kullanabilirsiniz.

Son bölümde ise 443 harici portlardan iletişim kurulması gereken HTTPS erişimleri hakkında yapılması gereken özel bir tanımı inceleyeceğiz.

ISA 2004 ve ISA 2006’da bulunmayan, TMG ile birlikte gelen HTTPS Inspection fonksiyonunu incelemiş ve bazı HTTPS trafiklerinin bu fonksiyon ile bloklandığı zaman çözüm için neler yapılması gerektiğinden bahsetmiştik. HTTPS Inspection ekranında Destination Exceptions alanına ve Web Access Policy ekranında da izin verilecek adresler listesini tanımladığımız URL Set’e, ilgili HTTPS adresinin ne şekilde yazılacağını açıklamıştık.

Şimdi ise HTTPS üzerinden erişilecek site, default port olan 443 harici bir porttan hizmet veriyorsa ne yapılması gerektiğini inceleyeceğiz.

Yine örnek adresler üzerinden devam edelim. Tarayıcının adres satırına, http:\\www.destekyeri.com ya da http:\\www.destekyeri.com:80 yazılmış olması arasında bir fark yoktur.

Birincisinde, http protokolü ve http protokolünün kullandığı default port olan port:80 kullanılarak ilgili adrese erişim gerçekleştirilmesi talep edilmektedir.Tarayıcı da, http protokolünün default port numarası olan port:80’i bildiğinden, ayrıca port belirtmemize ihtiyaç duymamaktadır.

İkincisinde ise, port bilgisini yazarak tarayıcıya şu şekilde seslenmiş oluyoruz: Sen bilsende bilmesende, ben http protokolünün kullandığı portu yazıyorum, bunu kullan. Ama buna gerek yok çünkü tarayıcılar zaten http protokolü hakkında gerekli bilgiye sahipler.

Gelelim HTTPS protokolüne. Bu protokol kullanılarak hizmet veren siteler çoğunlukla default port olan 443’ü kullanmaktadırlar. Fakat bazı durumlarda ilgili site yöneticileri farklı portlardan da hizmet verecek şekilde tanımlar yapabilmektedirler. Yani, https:\\mail.destekyeri.com yerine, ki bu durum default port olan port:443’ün kullanıldığını belirtmektedir, https:\\mail.destekyeri.com:4344 gibi bir adresten hizmet verilebilmektedir. Bu durumda HTTPS protokolü üzerinden port:4344 kullanılarak bu adrese erişim gerçekleştirilecek demektir.

İnternet erişimlerinde farklı portlardan hizmet veren sitelere erişimler için TMG üzerinde yapılması gereken tanımlar şu şekildedir:

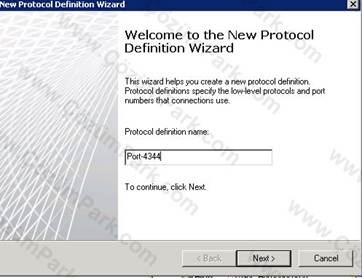

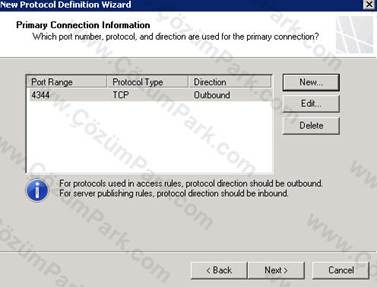

1-Bir tane custom port tanımlanmalı.

2-İlgili adrese erişimi sağlayacak kural üzerinde Protocols alanına bu port tanıtılmalı

3- Bu tanımlardan sonra ilgili adrese erişimin gerçekleştirilebilir olması gerekir ama TMG bir tanıma daha ihtiyaç duymaktadır. Bu tanım için en kolay yol, ISAtrpe isimli 1.6 MB’lık bir setup dosyası çalıştırılmalı ve bu tool açılarak ilgili https portu bu tool üzerinde tanıtılmalıdır. İlgili setup’ı internette ismini yazarak temin etmeniz mümkündür.

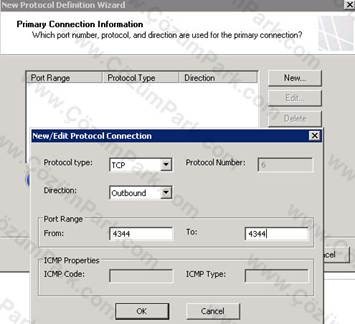

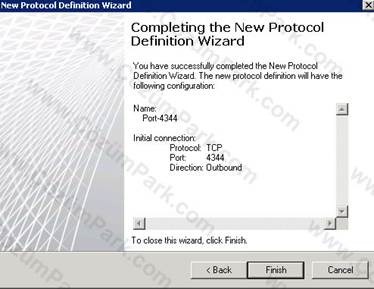

Erişecek olduğumuz adres https://mail.destekyeri.com:4344 olsun. 4344 portunu TMG’ye tanıtarak başlayalım. Aşağıdaki custom port tanımlama ekran görüntülerinde gösterildiği şekilde Port-4344 ismiyle 4344 numaralı portu TMG’ye tanıtalım.

Toolbox menüsünden New ile Protocol’ü seçerek açılan pencerede bir isim verelim ve Next ile devam edelim.

Açılan pencerede New ile portun yazılacağı pencereye ulaşıp gerekli bilgileri yazarak OK diyelim.

Aşağıdaki sayfada oluşturduğumuz portu görerek Next ile devam edelim

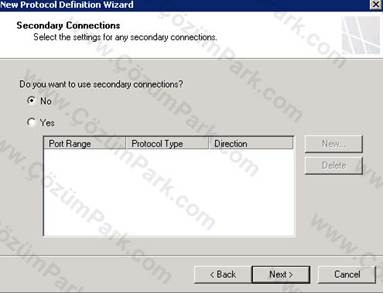

Açılan sayfada No ile devam edelim.

Birinci adım tamamlanmış oldu, User Defined altında oluşturduğumuz portu görebiliriz.

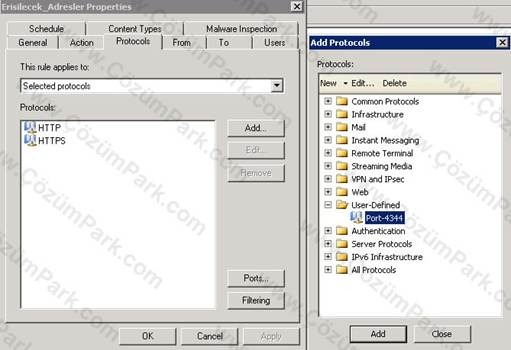

Sıra, bu portu ilgili izin kuralında tanımlayacağımız ikinci adıma geldi. Bunun için de ilgili kural üzerinde çift tıklayarak kuralı konfigüre edeceğimiz ekrana ulaşıp Protocols sekmesini açalım. Aşağıdaki ekran görüntülerinde gösterildiği şekilde Port-4344’ü ilgili kuralda aktif hale getirelim.

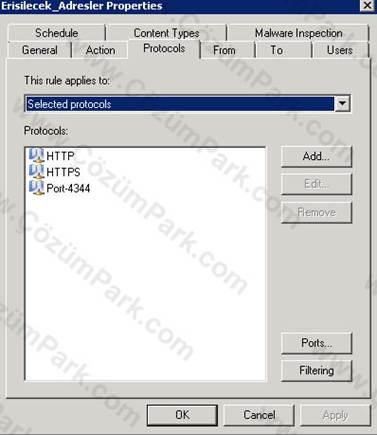

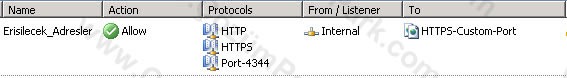

İkinci adım da tamamlandı ve kural aşağıdaki gibi görünecektir.

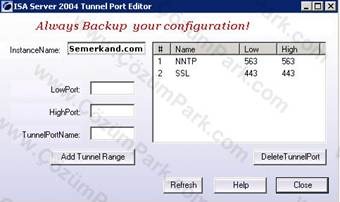

Sıra geldi üçüncü adıma. Bu adımda ISAtrpe isimli tool’u internetten download edilim ve default ayarlarla kuralım. Kurulum tamamlandıktan sonra ilgili tool’u çalıştırdığımızda aşağıdaki gibi bir ekranla karşılaşırız.

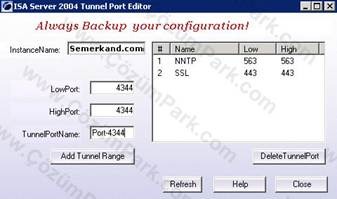

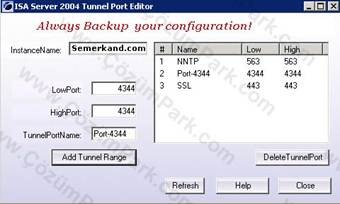

Port:4344’ü ISAtrpe üzerinde tanımlayacağız. Bunun için de açılan pencerede aşağıda gösterildiği gibi gerekli alanlar doldurularak Add Tunnel Range butonuna basılır.

Bu işlem TMG’nin firewall servislerini stop-start edecektir ve sonrasında da işlem tamamlanacaktır.

https://mail.destekyeri.com:4344 adresine erişim gerçekleştirilebilir.

Bundan sonra yapılması gereken, 443 harici User Defined altında oluşturulan her portu, Web Access Policy sayfasındaki ilgili kuralda etkinleştirmek ve burada da tarif edildiği şekilde tanımlanmasını sağlamak olmalıdır.

Hoşçakalın.